Por: Rodrigo Calvo

Email: orionx.rc@gmail.com

DMARC - un paso adelante para proteger la reputación de la empresa

Resumen: DMARC es un protocolo de autenticación de correo cuya aplicación ha aumentado en los últimos cinco años dado sus beneficios para mitigar ataques que suplantan la identificación del remitente. Los Servidores de Nombres de Dominio (DNS) y los servidores de correo que inician el mensaje, así como los que reciben son la cadena que sostiene al protocolo. Se presentará en el artículo un resumen de ciertas características de la autenticación y así como un pequeño análisis de su uso. Con fines de identificar la situación actual se seleccionaron 78 dominios de correo pertenecientes a empresas e instituciones en cuatro países de Centroamérica. Se compararon en esos dominios el uso o no de DMARC en distintas áreas. El uso de DMARC debe encontrarse dentro de los procesos operativos de las empresas hasta culminar con la política de rechazo, esto ayudará a bajar una gran incidencia uso no autorizado de los dominios de correo.

Palabras Claves: BEC, Email Spoofing, DMARC,DKIM,SPF.

Abstract: DMARC is an email authentication protocol whose application has improved over the past five years given its benefits in mitigating attacks that impersonate sender identification. The Domain Name Servers (DNS) and the mail servers that initiate the message as well as those that they receive are the chain that maintains the protocol. A summary of specific characteristics of authentication and a brief analysis of its use will be presented in the article. With fines to identify the current situation, 78 email domains belonging to companies and institutions in four Central American countries can be selected. The use or not of DMARC in different areas were compared in these domains. The use of DMARC must be within the operating processes of companies until culminating in the rejection policy, this is what requires a low incidence of unauthorized use of email domains.

Desarrollo:

La comunicación mediante correo electrónico se ha mantenido en aumento constante desde su origen en los años setenta, no obstante, esto ha traído inherentes usos maliciosos con el pasar del tiempo. De forma casi natural surgió el correo no deseado (SPAM), el cual, satisfacía objetivos comerciales de los más variados gustos sin respetar la decisión del receptor de aceptar los correos o no. Surgen entonces propuestas de defensa llamadas Gateways de SMTP con capacidades ANTI-SPAM y como bola de nieve se desarrollan estrategias organizadas para atacar las plataformas de mensajería de formas diferentes.

Los dominios de correo no sólo se volvieron puntos de identificación sino también de reputación en el mercado para clientes, instituciones y empresas. Conociendo lo anterior, y bajo psicología de ingeniería social encontramos mecanismos de falsificación del origen de correo para realizar solicitudes a nombre de alguien más y de ahí obtener una ganancia. Un ejemplo claro, es que al conocer la transaccionalidad de pagos de una empresa hacia uno o más proveedores, un cibercriminal puede influir en la ejecución del pago a través de un simple correo electrónico si este se visualiza que fue enviado por el proveedor, a esto se le llama en inglés Business Email Compromise.

La falsificación de correo requiere conocer la estructura técnica del mensaje, la parte técnica y no visible a través del cliente de correo se le llama “Sobre” (Envelope), el siguiente componente es el Encabezado (Header) el cual lo encontramos visible en las aplicaciones de correo (Web o tipo Outlook).

Los protocolos de autenticación vigentes en el 2020 basan su efectividad en los siguientes parámetros: Envelope (RFC5321): Envelope-Sender , también llamado Return-Path o bien MFROM y Header (RFC5322): Header From

En 2019, en el reporte de Crimen en Internet publicado por el Internet Crime Complaint Center (IC3) se consignó la alarmante cantidad de $1.7 mil millones en pérdidas por concepto de estafas a través de correo electrónico. A Centroamérica no le ha sido distinto el panorama. Entre el 1º de abril 2019 al mismo mes en 2020 el Organismo de Investigación Judicial de Costa Rica registró 588 casos relacionados con estafa informática y suplantación de identidad, que si bien la estadística no es directa sobre el uso de correo si deja a entrever el mecanismo criminal en aumento. A la par del registro de delitos informáticos también crece una sombra de lo no declarado, dado que muchas empresas se reservan su derecho para denunciar el ilícito. La reputación de la empresa usualmente es la barrera que la aleja de estas instancias judiciales.

Ante un aumento de suplantación de identidad en plataformas de correo electrónico el reto para las empresas consiste en proteger su marca y su reputación. DMARC es el punto de partida. La estandarización de procesos de autenticación a través del protocolo DMARC se mantiene evolucionando y el objetivo a alcanzar es proveer de suficiente criterio a ISPs y plataformas de correo para identificar la autenticidad de la fuente del correo electrónico. La administración de la seguridad de la información es uno de los grandes problemas de las organizaciones. Se depende de administradores y analistas de seguridad para mantener las distintas capas de información aseguradas. Los especialistas de Seguridad Informática deben administrar los valores de las empresas manteniendo la confidencialidad, integridad y disponibilidad de la información.

¿Qué es DMARC?

Es una técnica de autenticación de correos electrónicos apoyada sobre la base de dos protocolos maduros conocidos como SPF y DKIM. Publicado en 2012, su aceptación de forma masiva ha aumentado en los últimos cinco años.

Los servicios de recepción de correo evalúan la política que el remitente ha establecido para su DMARC y de forma eficiente pueden clasificar el correo para ser enviado a un folder de cuarentena o bien rechazar de plano el correo.

Entre los beneficios de una implementación correcta están: Reducción de Falsos Positivos: la cuarentena es dirigida por la falta de alineamiento con la política. Reportes de Autenticación: el diseño prevé el envío de reportes que enumeran errores de autenticación y las direcciones IP desde donde se originó el correo. Protección bidireccional: la política beneficia la reputación del remitente, así como brinda confianza del correo recibido en el receptor. Mitigación de Spoofing y Business Email Compromise: al incrementarse las opciones para verificar la legitimidad del remitente. Escalable: Servidores de Correo, Gateways de SMTP y DNS permiten la combinación de factores para la eficiencia del proceso de autenticación.

Sender Policy Framework (SPF) Define cuales servidores de correo están autorizados para enviar correo a nombre del dominio origen.

DomainKeys Identified Mail (DKIM) Permite mediante el uso de criptografía asimétrica

autenticar el origen del correo.

La unión hace la fuerza SPF+DKIM = DMARC

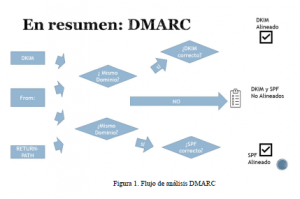

DMARC brinda las indicaciones para los servidores que reciben correo para que determinen si el mensaje se puede aceptar, enviar a cuarentena o incluso rechazar de plano, a través del uso de SPF y DKIM. Ver figura 1.

Uso de DMARC en Centroamérica

Se analizó una lista de 78 dominios de correo de empresas localizadas en Guatemala, Honduras, Costa Rica y Panamá con el fin de verificar si el uso de DMARC se ha extendido en la región. Los resultados pueden no sorprender en muchos casos y en otros llamó la atención los errores comunes en el registro publicado.

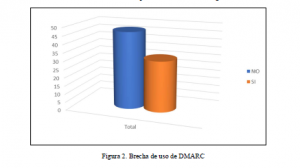

El 60% de los dominios evaluados no contaban con política DMARC definida lo cual puede indicar desconocimiento de las facilidades que se alcanzan. Ver figura 2.

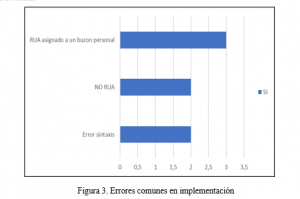

De 31 dominios que están usando la política el 10% usa una dirección asociada a una persona para recibir los reportes de los ISP, sin embargo, no es una práctica recomendada, lo ideal sería el uso de un alias tal como rua@sudominio.com. Un 12% muestran errores de sintaxis o no usan casillero para RUA del todo. Ver figura 3

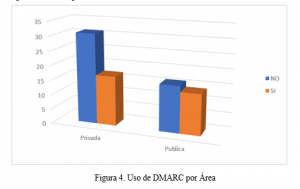

De la figura siguiente se infiere que el uso de DMARC en instituciones Públicas es más frecuente que en el área privada.

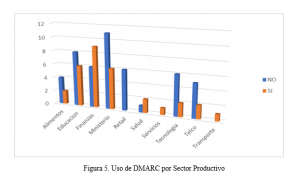

El sector financiero presentó evidencia sólida de al menos una política de monitoreo establecida respecto a otros sectores.

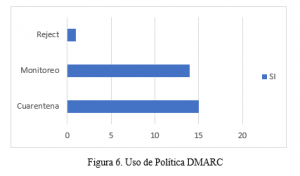

Del conjunto de empresas o instituciones que están usando DMARC el 50% se encuentra aplicando la política de cuarentena, 47% aplica Monitoreo y un 3% usa “reject”.

Del grupo de Monitoreo se puede inferir que en el mejor de los casos podría estar iniciando en el proceso de DMARC y en el peor escenario dejó monitoreo por defecto sin revisarlo periódicamente.

PASOS PARA IMPLEMENTAR DMARC

En el nivel de Empresa: Investigar con las áreas de Mercadeo, Investigación y Relaciones Públicas si hacen uso de algún recurso de envío masivo de correo electrónico no corporativo en el cual el MailFrom use el dominio de la empresa. Si fuera así la política por defecto debería ser NONE, dado que les dará tiempo a los encargados de implementar DMARC para entender restricciones de subir la política al nivel de Cuarentena. Identificar si existen dominios adquiridos por departamentos diferentes a Tecnologías de la información que no sean usados para envío de correo.

A nivel de Departamentos de Tecnología y Seguridad: Definir un encargado de cumplimiento de DMARC que revise las herramientas y reportes de RUA, generados diariamente. Establecer como política por defecto “Reject” a todos aquellos dominios adquiridos en la empresa que NO sean usados directamente para envío de correo. La razón es que estos dominios cuando son identificados por terceros son usados para ataques tipo BEC. Presupuestar la adquisición de servicios de análisis de reportes RUA o bien asignar la labor de revisión de los archivos xml de forma periódica (la cantidad de reportes es muy alta por lo cual no se sugiere esto último). Usar por defecto la política “none” para aquellos dominios que sean usados para envío de correo. El objetivo es generar reportes que permitan identificar errores que deben ser arreglados en no menos de tres meses. Asignar la política “Quarantine” (cuarentena) o “Reject” cuando haya certeza de menos de un 1% de errores DMARC. Definir un control de cambio con los encargados de administrar el DNS de la empresa para incluir registros SPF,DKIM y DMARC. Usar herramientas gratuitas para verificar de encabezados de correo y de registros SPF,DKIM,DMARC o bien las que facilite el proveedor de análisis de reportes RUA. Entre las herramientas gratuitas ampliamente usadas están:

https://mxtoolbox.com/dmarc.aspx , https://mxtoolbox.com/EmailHeaders.aspx , https://dmarcguide.globalcyberalliance.org/ , https://stopemailfraud.proofpoint.com/dmarc/ https://dmarcian.com/dmarc-inspector/

CONCLUSIONES

DMARC es un beneficio para las instituciones públicas o privadas, en términos de reputación y de mitigación de riesgos de falsificación de correos, sin embargo, requiere trabajo operativo y de análisis de reportes.

Seguir el protocolo no sólo implica ajustar los parámetros para un “monitoreo permanente” sino también determinar el momento oportuno para asignar la acción de “rechazo” (reject) y así minimizar los ataques tipo BEC.

De acuerdo con el estudio realizado se determinó que hay una excelente oportunidad de mejora en Centroamérica para ampliar el uso de DMARC y llevarlo a un nivel de seguridad de integridad más completo que el existente.

Si bien la implementación podría verse como gratuita, el análisis de reportes requiere invertir para poder sacar provecho de la asignación de políticas a corto y mediano plazo.

Referencias bibliográficas

Internet Crime Complaint Center. (2020, 4 de Septiembre). 2019 Internet Crime. Disponible en https://pdf.ic3.gov/2019_IC3Report.pdf

Internet Engineering Task Force ,IETF .(2008, Octubre). Simple Mail Transfer Protocol. Disponible en: https://tools.ietf.org/html/rfc5321

Internet Engineering Task Force ,IETF. (2008, Octubre). Internet Message Format. Disponible en: https://tools.ietf.org/html/rfc5322

DMARC.org. DMARC Overview. Disponible en: https://dmarc.org/overview/

Global CyberAlliance.org. Enter your domain to start the DMARC Setup. Disponible en: https://dmarcguide.globalcyberalliance.org/#/