Por: Gumercindo Armando Monzón Escobar

LinkedIn: Armando Monzón

Email: armandomon.zone@gmail.com

La descomposición de la ciberseguridad, factores que aportan valor.

Resumen: Actualmente se habla acerca de la ciberseguridad desde su importancia, implementación, seguimiento, desarrollo, concienciación entre otros más, pero se olvida realmente el valor que ofrece y como es que esta debe de adaptarse desde nuestra vida privada hasta en la organización donde se labora, desde varios puntos de vista se ha tenido la idea equivocada de creer que el eslabón más débil de todo la plataforma tecnológica es solo el usuario final, esto porque no se toman de base otras variables que se deben de considerar para minimizar los riesgos dentro de la empresa, ya que si, el responsable de la seguridad de la información no tiene la visibilidad y madurez para ir minimizando riesgos internos como en el ciberespacio poca o nula será su reacción y respuesta ante estos.

Algunos estudios han podido mostrar información relevante acerca de lo que se piensa sobre la seguridad cibernética, pero no todos orientados a proponer un conocimiento científico para reproducirlo y aplicar métodos de la ciencia formal. El presente estudio nos lleva un poco más a comprender la ciberseguridad desde una descomposición de factores que aporten visibilidad sobre una gestión integral de la plataforma tecnológica.

Palabras Claves: ciberseguridad, método científico, procesamiento de la información, análisis, estadística.

Abstract: Currently they talk about cybersecurity from its importance, implementation, monitoring, development, awareness among others, but the value it offers is really forgotten and how it must adapt from our private life to the organization where it works, From various points of view, there has been the wrong idea of believing that the weakest link in the entire technological platform is only the end user, this because other variables that must be considered to minimize the risks within the company, since if the person in charge of information security does not have the visibility and maturity to minimize internal risks, such as in cyberspace, little or no reaction will be to them.

Some studies have been able to show relevant information about what is thought about cybersecurity, but not all of them aimed at proposing scientific knowledge to reproduce it and apply formal science methods. This study takes us a little more to understand cybersecurity from a decomposition of factors that provide visibility on an integral management of the technological platform.

Desarrollo:

El problema de estudiar algo que no se conoce totalmente podría darnos resultados parciales o equivocados sobre el tema que investigamos, en este caso la ciberseguridad debe de verse como un todo y descomponerse para realizar un análisis exacto de cada una de sus variables para segmentarla en fases y entenderla. Cuando se iniciaron con los estudios en El Teorema Inconcluso en el Proceso de la Seguridad de la Información (TIPSI) en el año 2017 se tenían algunas variables que podrían afectar los pilares que hasta ese momento se investigaban basados en la presentación del IX Congreso Iberoamericano de Seguridad Informática, SIIA: Sistema Integral de Inteligencia de Amenazas Aplicado al Cyber Dominio de Leobardo Hernández y Carlos Ayala expuesta en la Universidad Técnica de Ambato por la Dirección de Investigación y Desarrollo en Argentina, en esta se proponía una descomposición de la ciberseguridad de una manera generalizada, los factores estudiados fueron el internet, el perímetro, la red interna y el punto final.

Como parte de este estudio se pudieron identificar variables que podrían apoyarnos a determinar si nuestro conocimiento empírico sobre ciberseguridad podría dar algún valor, entonces escuche a alguien decir ¿conocimiento empírico en ciberseguridad? Si yo tengo muchas certificaciones técnicas o mi conocimiento sobre la gestión, mejora continua, riesgo, optimizaciones entre otros aspectos los manejo a la perfección y otros más que podríamos ir agregando, con todo esto el conocimiento técnico adquirido no debería de limitar nuestro conocimiento científico, porque al parecer es allí de donde proviene nuestro problema.

Como parte de los hallazgos presentados en el TIPSI se propuso aplicar matemática a los factores conocidos de la ciberseguridad como una nueva estrategia para conocer su importancia. Pero todo dependerá a quien le consultemos, es decir, al que gestiona el firewall lo más importante será su “firewall” (en español cortafuegos), sus servicios, su optimización y así más detalle de este, pasando por cada puesto disponible dentro de la organización que tenga relación con tecnologías.

Entonces nos hacemos la pregunta ¿qué es lo más importante para la empresa desde el punto de vista en ciberseguridad?, si nos basamos en metodologías la mayoría confirma que la ciberseguridad es quien debe de aportar factores para cumplir los objetivos de la empresa, pero si tomamos a la ciberseguridad como un rompecabezas nos damos cuenta de lo complejo del tema porque debemos de desmenuzar todo eso que nosotros llamamos ciberseguridad.

El Dr. Cristian Barria expuso magistralmente en el Primer Congreso de Investigación y Desarrollo en Tecnologías y Ciberseguridad de América Latina en el año 2021 sobre el tema de Amenazas en la Ciberseguridad logrando realizar una correlación de eventos a través del tiempo y la relación con la seguridad que conocemos hasta el momento, todo esto nos lleva a pensar que conforme conocemos más de ciberseguridad nos damos cuenta de que es necesario ir gestionando más aspectos del mismo.

La creación de un modelo de predicción no es más que la recolección de información para análisis y presentación de resultados, para ello, en el año 2018 luego del análisis de 50 empresas en Guatemala, se propuso la creación formal de La Evaluación Continua del Riesgo Informático –ECORI- y la Implementación de una Estrategia de Ciberseguridad, certificada en el Registro de la Propiedad Intelectual del Ministerio de Economía de Guatemala aprobada durante el año 2020.

El objetivo, conocer las cargas matemáticas de cada uno de los factores estudiados, a que me refiero con esto, conocer el valor de cada aspecto relacionado a la ciberseguridad, por ejemplo ¿alguien podría indicarme que es más valioso para una empresa, el backup o el antivirus? Tal como lo indicaba resultará prioritario para el administrador determinar, analizar y preocuparse de esta pregunta, que podría ser una de las muchas que podemos hacernos al hablar de ciberseguridad. La investigación conllevo muchas exposiciones para dar a conocer el modelo matemático base en el I Congreso de Cibersociedad de la Universidad de las Ciencias Informáticas UCI en la Habana Cuba a finales del año 2017, además en el OWASP Latam Tour 2018 del Capítulo Guatemala donde se presentó el “Sistema Integral de Inteligencia de Amenazas aplicado al Cyber dominio”. En el mismo año se presentó como una clase magistral en el Posgrado de Seguridad Informática de la Universidad Mariano Gálvez donde se puedo validar el modelo en varias empresas. El modelo ECORI fue madurando ya que se pudo establecer que se encontraban más variables conforme se investigaba más de ciberseguridad, durante el año 2019 se presentó inicialmente en el ISACA DAY 2019 Capitulo Guatemala en el eje de Riesgos y Auditoria, además fue aprobada su publicación en el IEEE (Instituto de Ingeniería de Eléctricos y Electrónicos de Estados Unidos) con el nombre Management in the Continuous Assessment of Computer Risk, and Agile Project, y presentada en el IEEE 39th Central America and Panama Convention (CONCAPAN XXXIX). Su desarrollo a constituido un nuevo enfoque para conocer el grado de madurez de las empresas.

Durante el ISACA DAY Edición Virtual del año 2020 se apoyó al capítulo Guatemala con la generación del I Reporte sobre el Estado de la Seguridad Latinoamérica, tecnologías, seguridad, riesgo y auditorias, en donde se aplicó el modelo para generar tendencias sobre la información recabada en su congreso, apoyando así las teorías de descomposición de la ciberseguridad.

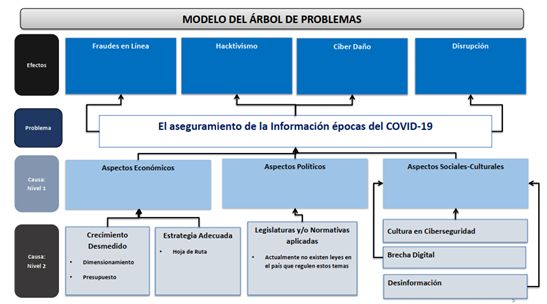

Para tener una idea sobre este tema durante el año 2020 se presentó en el Congreso de la Secretaria Nacional de Ciencia y Tecnología CONVERCIENCIA 2020, el tema “La seguridad de la información en época del Covid-19” donde se propuso un árbol del problema que puede ayudar a determinar precisamente hacia donde se enfoca la ciberseguridad. Aunque se podría pensar que es un tema aislado lo importante en esta imagen es determinar las causas de nivel 1 y 2 del modelo desarrollado para su explicación

Figura 1. Modelo de Árbol de Problema. Fuente: Elaboración propia.

Basados en lo anterior, tomamos de base cuales podrían ser las causas que se están investigando para luego medir sus efectos, por ejemplo, si deseamos minimizar el ciber daño que está afectando a nuestra organización, alguien podría pensar enfoquémonos adquiriendo nueva tecnología para gestionar este riesgo, el punto de vista es válido porque técnicamente es importante, pero ¿estamos tomando los aspectos relevantes para minimizar y controlar este riesgo? Es decir, ¿hemos pensado si el efecto es un daño cibernético, económico, físico, político, psicológico y/o emocional o daños reputacionales que afectan a la empresa y más que eso si este es simultaneo, en cascada o latente? Ya que en esa línea debería de ir la implementación de la nueva tecnología, políticas, procesos y/o procedimientos que deseamos adquirir o mejorar dentro de la organización.

Desarrollo

Hablar de ciberseguridad se ha vuelto algo común en nuestra vida cotidiana y vemos como más profesionales adoptan las buenas prácticas a su conocimiento, desde la utilización de metodologías para un desarrollo seguro, proyectos agiles en ciberseguridad y sumado a esto las metodologías formales o informales que nos brindan visibilidad sobre los riesgos tecnológicos dentro de la organización, la inclusión de otras áreas que han agregado esta nueva capa a sus actuales procesos, como la medicina, la auditoria, infraestructuras críticas y otras más.

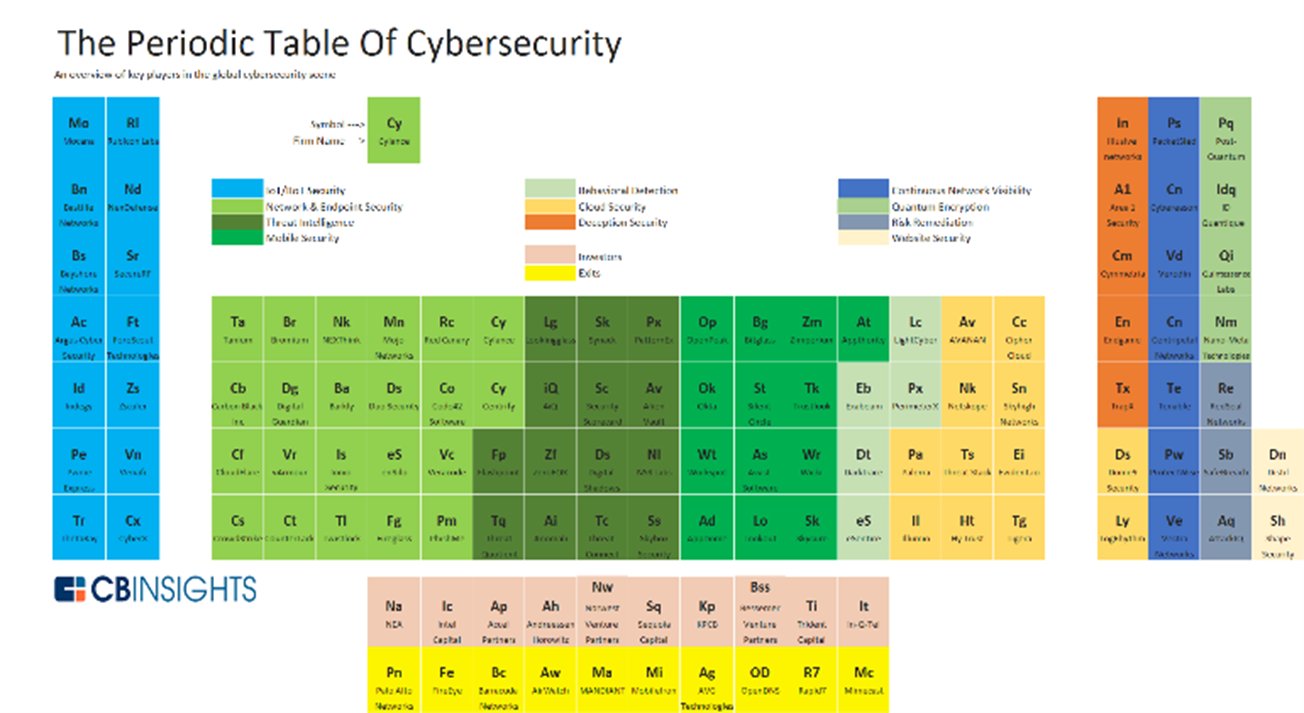

Vemos que algunos investigadores han propuesto una tabla periódica de ciberseguridad donde se propone una descomposición basada en: Seguridad IoT/IIoT, Seguridad de Red y Punto Final, Inteligencia de amenazas, Seguridad Móvil, Detección Perimetral, Seguridad en la Nube, Seguridad del Engaño, Visibilidad continua de la red, encriptación cuántica, remediación de riesgos, seguridad de sitios web, investigación continua de la ciberseguridad y algunas otras que son de importancia para la ciberseguridad, tal como lo muestra la imagen solo se recomiendan marcas de fabricantes para lograr una adopción de tecnologías según la escena global de ciberseguridad para minimizar los riesgos, mas no así, las cargas factoriales para entender lo que se proponía al inicio de este artículo.

Figura 2. Tabla Periódica de Ciberseguridad. Fuente: CBInsights.

Quizá el aspecto más importante no es conocer el tipo de tecnología sino más bien su importancia dentro de la empresa, porque el gobierno de la seguridad de la información pone énfasis en la cultura organizacional y en los procesos, métodos, herramientas y técnicas de seguridad que constituyen todos ellos la estrategia de seguridad.

Otro tema fundamental en esta descomposición es saber que la convergencia de la información como criterio también propone que se tomen en cuenta a las personas, los procesos, la información y las tecnologías, todas ellas incluidas dentro del modelo matemático para lograr una ecuación que sea la suma de todas las variables posibles para lograr exactitud en este modelo.

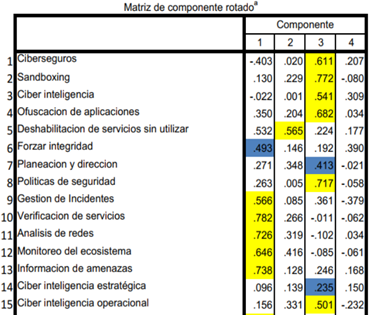

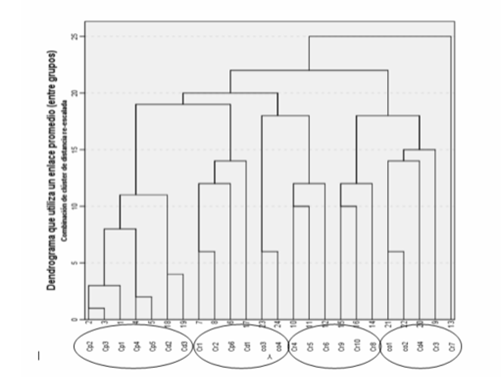

Ahora bien, un ejemplo real para conocer las cargas factoriales de las variables analizas podrá mostrarnos lo siguiente:

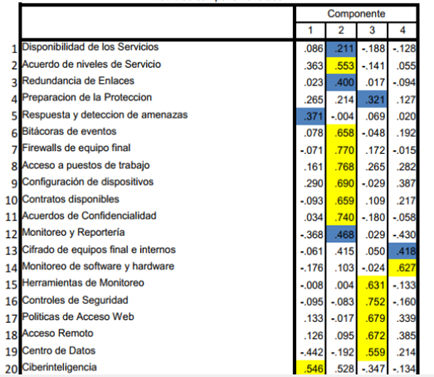

Tabla 1. Componentes del punto final. Fuente: Elaboración Propia.

En este caso, de 20 variables analizadas observamos que la que tiene más peso son los firewalls de equipo final, seguidas del acceso a equipos de trabajo y los controles de seguridad, hasta llegar a la de menor carga factorial que es la disponibilidad de los servicios, lo que nos lleva a pensar que esto va más enfocado a una seguridad de equipos finales, con esta tabla no se confirma que si un enlace no está disponible o un servidor no tiene balanceada la carga no se impacte a la empresa, más bien, debe de adaptase a su entorno y esto es complejo de determinar. Lógicamente la ciberseguridad no puede verse como un todo, sino la descomposición de ese todo de acuerdo con lo indicado a continuación:

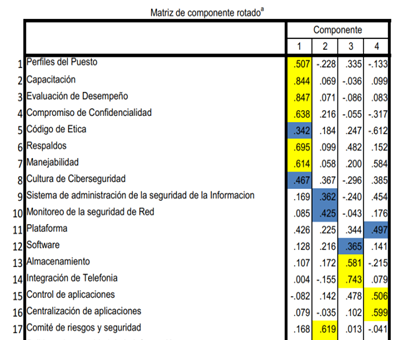

Tabla 2. Componentes principales. Fuentes: Elaboración propia.

Tabla 3. Componentes adicionales. Fuente: Elaboración propia.

Nota: Por conceptualización todas las tablas no están detalladas, ya que en total el modelo adopta la utilización de más de 70 variables y 250 criterios de investigación, es por ello por lo que si usted no observa alguno este puede estar contenido dentro de las mismas.

Si bien algunas variables han sido organizadas según los cuadros anteriores, es importante comentar que todo pertenece a la creación del modelo y su asignación de acuerdo a su homogeneidad. Es decir, muchas normativas asignan criterios a un título o factor sin determinar exactamente si el mismo tiene relación matemática o no, y esto es lo complejo porque no deberían de duplicarse factores para realizar un análisis de riesgos, muchos no estarán de acuerdo, pero para poder demostrar cada una de las variables estas se procesan independientes y el modelo matemático apoya a determinar su organización y peso.

Figura 3. Análisis de variables. Fuente: Elaboración propia.

Conclusiones:

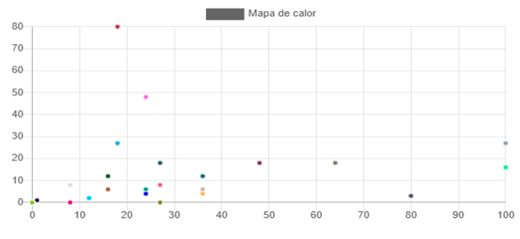

Para finalizar es importante recalcar que la descomposición de una estrategia de seguridad de la información traerá mayor conocimiento tanto técnico como científico para la empresa. El modelo no nació siendo de predicción más bien solo como una ayuda a tener visibilidad sobre la toma de decisiones relacionado con la ciberseguridad, pero estudios últimos han podido comprobar su aplicabilidad con metodologías como NIST, El uso de COBIT basándose en NIST, la evaluación que realizó la Superintendencia de Bancos de Guatemala en el año 2020 para la medición de Ciber resiliencia en entidades afectas a las normativas de Guatemala. Por ello la importancia de generar una matriz de riesgos para mejorar la comprensión de estos y proponer un vector que determine sus cargas de riesgo.

Para todo ello la propuesta es aplicar modelos matemáticos que apoyen a las empresas en la toma de decisiones, ya que, si bien estamos enfocados en temas técnicos para la mitigación de riesgos es importante también basarnos en metodologías que aporten madurez a las actividades del día a día.

Figura 3. Mapa de Calor. Fuente: Elaboración propia.

Referencias bibliográficas

- CYBER SECURITY MAGAZINE (2021). https://csecmagazine.com/2020/12/31/converciencia-guatemala/

- ESCOBAR, A. M. (21 de 2 de 2017). slideshare.net. Obtenido de El teorema inconcluso en el proceso de la Seguridad de la Información: https://es.slideshare.net/armandomonzon/el-teorema-inconcluso-del-proceso-de-laseguridad-de-la-informacion

- FINANTIAL STABILITY BOARD. (2018). Obtenido de fsb.org: http://www.fsb.org/2017/10/fsbpublishes-stocktake-on-cybersecurity-regulatory-and-supervisory-practices/

- G7. (2018). Obtenido de Fundamental Elements of Cybersecurity for the Financial Sector: https://www.fin.gc.ca/n17/docs/g7-1017-eng.pdf

- GARTNER. (2017). Obtenido de Continuous Adaptive Risk And Trust Assessment.: https://www.gartner.com/smarterwithgartner/the-gartner-it-security-approach-for-thedigital-age/

- GLOBAL SIGN. (1 de mayo de 2018). Obtenido de Globasign.com: https://www.globalsign.com/en/ssl-information-center/what-are-certificationauthorities-trust-hierarchies/

- IEEE Xplore Management in the continuous assessment of computer risk, an agile Project. https://ieeexplore.ieee.org/abstract/document/8976980

- ISACA.ORG. (2018). Obtenido de ISACA.ORG: http://www.isaca.org/COBIT/Pages/COBIT-5-spanish.aspx

- MARTIN, L. (2018). The Ciber Kill Chain. Obtenido de Lockheed Martin: lockheedmartin.com114

- MINGOB GUATEMALA. (2018). Obtenido de Ministerio de Gobernacion: http://mingob.gob.gt/wp-content/uploads/2018/06/version-digital.pdf

- NIST. (2018). Obtenido de National Institute of Standard and Technology: https://www.nist.gov/

- ORGANISATION INTERNATIONALE DE NORMALISATION. (2018). Obtenido de ISO.ORG: https://www.iso.org

- SLIDESHARE (2018). Sistema Integral de Inteligencia de Amenazas aplicado al Cyber Dominio. https://es.slideshare.net/armandomonzon/owasp-guatemala-2018