Por: Delia Merary Cristales Monterroso

LinkedIn: Merary Cristales

Email: dcristalesm@miumg.edu.gt

Hardening como técnica de ciberdefensa a la infraestructura de red local

Resumen: Hardening es un término de seguridad informática que se utiliza para asegurar y fortalecer al máximo los sistemas de las tecnologías de información, mediante la aplicación de técnicas de ciberdefensa, a fin de mitigar o reducir la explotación de amenazas y vulnerabilidades que pueden ser provocadas por una falta de control. Por lo que es imprescindible que el equipo de seguridad comprenda los vectores de ataque para afrontar las amenazas a las que están expuestas las empresas. El hardening busca reducir la brecha de seguridad y el alcance de un ataque, en caso contrario podría desencadenar un ataque cibernético y en consecuencia provocar impactos económicos, reputacionales, contractuales etc., y entre los ataques más comunes por ejemplo el ransomware, phishing, denegación de servicios, exposición de datos etc.

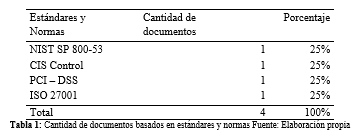

Para la realización de este estudio se utilizaron diferentes estándares y marcos para procedimientos de hardening tanto en directrices de cumplimiento para certificación como en términos de configuraciones seguras, alineados en las buenas y mejores prácticas de configuración que ofrecen los estándares de seguridad internacionales como NIST, PCI -DSS, CIS control, ISO 27001, aplicando seguridad en todas sus capas a nivel de software , hardware, a nivel de usuario (aplicando el principio de menor privilegio), y que permitan fortalecer los mecanismos de defensa existentes a fin de eliminar cualquier posible explotación de vulnerabilidades en la red.

Palabras Claves: Hardening, ciberseguridad, ciberdefensa, NIST, CIS Controles, ISO 27001, PCI-DSS, vulnerabilidades, tecnologías de información.

Abstract: Hardening is a computer security term that is used to secure and strengthen information technology systems to the maximum, through the application of cyber defense techniques, in order to mitigate or reduce the exploitation of threats and vulnerabilities that can be caused by a lack of control. Therefore, it is essential that the security team understand the attack vectors to face the threats to which companies are exposed. Hardening seeks to reduce the security gap and the scope of an attack, otherwise it could trigger a cyber attack and consequently cause economic, reputational, contractual impacts, etc., and among the most common attacks such as ransomware, phishing, denial. services, data exposure etc.

To carry out this study, different standards and frameworks for hardening procedures were used both in compliance guidelines for certification and in terms of secure configurations, aligned with the good and best configuration practices offered by international security standards such as NIST, PCI -DSS, CIS control, ISO 27001, applying security in all its layers at the level of software, hardware, at the user level (applying the principle of least privilege), and that allow to strengthen the existing defense mechanisms in order to eliminate any possible exploitation of vulnerabilities in the network.

Desarrollo:

La presente investigación se refiere al tema de hardening (que significa endurecer) la infraestructura de red local tanto a nivel físico como lógico como medida de protección ante ciberataques. Este consiste en asegurar los sistemas de TI antes que sean puestos en producción, mitigando vulnerabilidades potenciales, y que permita minimizar el impacto, mediante el uso de técnicas de endurecimiento a nivel de servicios red mediante la implementación y configuración segura de un firewall perimetral con capacidad de detección y prevención de intrusos, el monitoreo del tráfico de la red, el uso de protocolos que cifren las comunicaciones, segmentación física y lógica de la red, renovación de equipos que estén fuera de su vida útil (obsoletos), actualización de software, gestión de parches de seguridad, remediación de vulnerabilidades, deshabilitar servicios y puertos que no son necesarios y que de lo contrario permitan el intercambio de archivos, etc., así mismo aplicar controles restrictivos en la configuración y gestión de privilegios de usuarios tanto físico como lógico y que solo personas autorizadas puedan tener acceso a la información en función a sus responsabilidades.

Principalmente el hardening es una técnica de ciberdefensa, se constituye en los sistemas informáticos y la continuidad del negocio para evitar que sean interrumpidos por un ciberataque afectando la disponibilidad, integridad y confidencialidad de la información que podrían destruir, alterar o apropiarse de la información y que ésta es considerada uno de los activos más valioso de las empresas, por lo cual se debe proteger y clasificar de acuerdo con su nivel de criticidad. Por lo tanto el propósito de este estudio es dar a conocer este tema tan relevante y brindar recomendaciones para el fortalecimiento de toda la infraestructura de red, mediante la adopción de buenas y mejores prácticas que promueven las normas y estándares de seguridad como NIST, PCI-DSS, CIS controles etc.

Este articulo tiene como objetivo fomentar a que organizaciones implementen técnicas de hardening como parte de una estrategia de ciberdefensa para fortalecer toda su infraestructura de red, como medida de protección y prevención ante ciber ataques. Así mismo dar a conocer que existen estándares de seguridad que promueven la aplicación del endurecimiento a los sistemas de las tecnologías de información no solo como mejores prácticas sino en términos de cumplimiento para certificación PCI-DSS, que vela por corregir vulnerabilidades existentes, principalmente para proteger el robo o pérdida de información sensible de las organizaciones, asimismo brindar recomendaciones y procedimientos para el aseguramiento de la red a fin de reducir la superficie de ataques cibernéticos.

Materiales y Métodos.

Para la realización de este estudio se utilizaron diferentes referencias en documentos de estándares y normas internacionales distinguidas y muy utilizadas en la actualidad en términos de adopción de buenas prácticas como en certificación de cumplimiento.

Se tomaron de referencia las publicaciones de NIST SP 800-53 (2020) revisión 5, sobre Controles de seguridad y privacidad para organizaciones y sistemas de información, los CIS controles basada en las mejores prácticas de seguridad, así como los requisitos y procedimientos para el cumplimiento del estándar PCI – DSS (2018), considerando también los procedimientos para el endurecimiento a los sistemas de la norma ISO 27001 (2018).

Se les dio más importancia a los procedimientos de las publicaciones de NIST SP 800-53 dado que por ser una metodología completa, robusta y muy reconocida a nivel mundial, los CIS controles, el estándar PCI – DSS que es bastante estricto y que promueve la ciberseguridad basándose en el endurecimiento de los sistemas en todo el perímetro en un alto nivel para la protección de datos, adhiriendo directrices de cumplimiento y listas de verificación para su certificación.

Resultados

Se eligieron 4 documentos basados en publicaciones de estándares y normas internacionales.

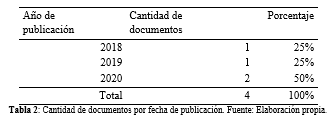

El porcentaje de los documentos seleccionados de los últimos 3 años, se distribuyeron de la siguiente manera: los documentos publicados en 2018 representan un 25%, documentos publicados en 2019 representa un 25% y documentos del 2020 presenta un 50%, por lo que respecta en todos sus aportes al tema de hardening.

El análisis en estos documentos se contemplan todas las medidas necesarias y adecuadas al configurar y administrar los recursos de TI, para garantizar la disponibilidad, integridad y confidencialidad de la información.

Basados en los procedimientos y controles que ofrecen estos estándares, que abordan el endurecimiento a los sistemas, como un procedimiento de seguridad donde habilitar opciones de configuración es esencial para la seguridad por ejemplo, las cuentas predeterminadas deben cambiar de nombre o deshabilitarse, junto con cualquier funcionalidad predeterminada innecesaria, como los servicios del sistema que no se utilizan, y recomiendan cambiar configuraciones predeterminadas, que cada una de las cuales reduce la superficie de un intento ataque o la oportunidad de compromiso proporcionando instrucciones paso a paso para endurecer todos los sistemas.

NIST, CIS controles, ISO 27002 buscan un enfoque holístico para implementar, documentar y ajustar en un modo restrictivo todos los permisos, establecer configuraciones seguras de las tecnologías de información en los parámetros de configuración que se pueden cambiar en el hardware software o componentes de firmware y/o de sistema que afecten la postura de seguridad y privacidad o funcionalidad del sistema, la configuración del registro; a fin de aplicar estos controles para salvaguardar la información que se encuentra procesando, en tránsito o en reposo. Sin embargo en las tecnologías de la información la única constante es el cambio, es decir las nuevas aplicaciones, las actualizaciones de firmware, de sistema operativo, el hardware, y los nuevos usuarios hacen que el cambio sea inevitable y por eso la necesidad realizar auditorías, escaneos y remediar todas aquellas vulnerabilidades altas y críticas para maximizar la protección contra ciberataques.

Y para ello se describen algunos pasos para fortalecer los sistemas de las tecnologías de información en las diferentes capas.

– El hardening a nivel de la capa del perímetro de las tecnologías mediante la implementación firewall, servidores proxy así como la creación de reglas ACL´s seguras (White List), habilitar el modo stateful en el firewall a fin de monitorear los paquetes, conexiones activas y comprobar si estas con válidas, y a su vez ofrece mejorar la postura de ciberseguridad para las redes al registrar al registrar información de la sesión como números de puerto o direcciones IP etc.

– El hardening a nivel de capa de servicio de red tales como segmentaciones de red tanto física como lógica y la aplicación del filtrado de paquetes entre VLAN ´s para garantizar que solo los sistemas autorizados puedan comunicarse, el uso de puertos que cifren las comunicaciones por ejemplo ssh y habilitar explícitamente los necesarios.

– El hardening a nivel de la capa del host aplicadas a las estaciones de trabajo mediante la aplicación de GPO´s, mantener al día las actualizaciones de SO, la remediación de vulnerabilidades, instalación de antivirus y garantizar que este se actualice, eliminar programas innecesarios y evitar instalación de aplicaciones no autorizadas.

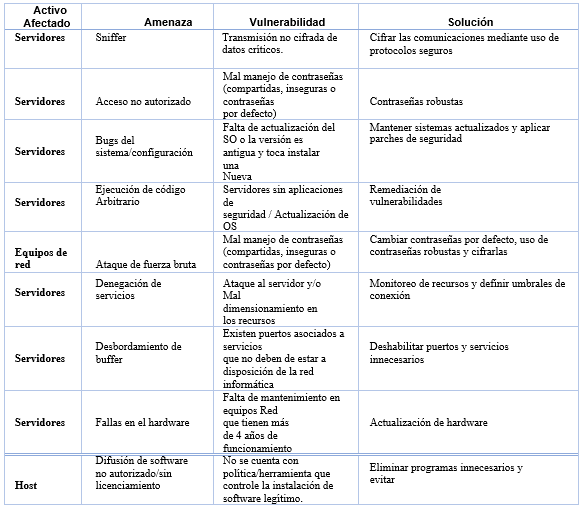

A continuación se describe una tabla sobre las principales amenazas a las que están expuestos los activos críticos de las organizaciones y la solución a aplicarse.

Tabla 3: Tabla de amenazas y vulnerabilidades Fuente: Elaboración propia

Discusiones

Dado los diferentes estándares y marcos que se tomaron de referencia hay una correlación entre los controles y funciones de seguridad que aborda NIST CSF basados en las buenas prácticas de otros frameworks como los controles de CIS, la familia de controles de seguridad de NIST SP 800-53 y los controles que ofrece ISO 27002, no solo enfocados a la parte de certificación sino en la aplicación de técnicas hardening como buenas y mejores prácticas de tal manera que formen parte de una estrategia de ciberdefensa eficaz contra los ataques cibernéticos más comunes como lo son: phishing, ransomware, denegación de servicios, exposición de datos etc.

Algunas veces los cibercriminales no deben emplear técnicas sofisticadas para vulnerar sus redes derivado que sus niveles en términos de ciberseguridad son muy pobres. Asimismo, el aseguramiento de los sistemas en las tecnologías de información no son parte solo del departamento de TI, sino parte de todos los miembros de la organización en términos de ciberseguridad, y este procedimiento debe emplearse como un proceso cíclico de mejora continua.

Realizar una inversión económica para blindar la infraestructura de red, ya que “La ciberseguridad nunca tiene un costo mayor al daño que podemos sufrir por no hacer nada al respecto” (2020) Obtenido en: https://www.myideal-it.com/es/seguridad-y-privacidad/la-ciberseguridad-nunca-tiene-un- coste-mayor-que-el-dano-que-podemos-sufrir.

Muchas empresas incluso se dan a la tarea de redactar y aprobar de una política de hardening, mas no velan por el cumplimiento de esta, y esto debe ser en conjunto con auditorías internas para verificar que ha sido establecida y luego realizar un test de penetración para medir la efectividad de esta a fin de minimizar la probabilidad ocurrencia de las amenazas y la posible explotación de vulnerabilidades. Esta frase bastante oportuna para el estudio “Lo que no se define no se puede medir.

Lo que no se mide no se puede mejorar. Lo que no se mejora, se degrada siempre”. (William Thomson Kelvin, Físico y Matemático 1824-1907).

En ausencia de legislación en términos de delitos cibernéticos en nuestro país, es importante que las empresas puedan implementar el hardening como un beneficio en la gestión de riesgos de TI.

Conclusiones

Luego de realizar el estudio se puede concluir que implementar cualquier estándar o marco de ciberseguridad en las organizaciones ayudará a fortalecer las infraestructuras críticas de las organizaciones, principalmente porque estos marcos abordan el tema de hardening como beneficio para mejorar sus niveles de ciberseguridad, mediante la adopción de controles, procedimientos que ayuden a disminuir la superficie de un ataque cibernético, cabe destacar que las tendencias de actividad maliciosa se enfocan en la exposición de datos de las empresas y para ello usan técnicas de ofuscación sofisticadas para lograr un ataque exitoso, pero viendo las amenazas como una oportunidad de mejora nace la necesidad de aplicar medidas de prevención y protección para salvaguardar los sistemas informáticos, a fin de cumplir los objetivos estratégicos de las organizaciones, ya que muchos de los procesos de negocio son dependiente de las tecnologías de información.

El beneficio que el lector obtiene el leer este articulo principalmente es poder llevar a cabo estos procedimientos a fin de conocer la postura actual de ciberseguridad que tienen en sus organizaciones y el conocer que existen varios frameworks de certificación en términos de ciberseguridad y de cumplimiento que promueven el uso de estas técnicas de ciberdefensa para mitigar amenazas y vulnerabilidades. Cabe recalcar que existen soluciones para reconocer el comportamiento que los atacantes usan para vulnerar redes, como por ejemplo IDS/IPS para detectar ataques inusuales y bloquear el tráfico de red malicioso en cada uno de los límites de la red de las organizaciones.

Recomendaciones

Se recomienda que para cualquier equipo informático antes de ser colocado en un ambiente de producción deba realizarse el procedimiento hardening establecido como parte de los controles internos de cada organización, donde se contempla el escaneo de vulnerabilidades de acuerdo con su funcionalidad y tipo de activo informático, y la respectiva remediación de todas aquellas vulnerabilidades altas y críticas, mediante la aplicación de hotfix, parches de seguridad.

Realizar un análisis de riesgo para determinar las amenazas y vulnerabilidades asociadas a los activos de información y aplicar las soluciones necesarias y medir la efectividad de tal manera que el riesgo residual sea tolerable a fin de evitar que se materialice una amenaza.

Documentar todas las modificaciones en los equipos informáticos por ejemplo (una nueva regla en el firewall, actualización de OS, firmware, aplicación de parches, permisos, etc.) esto con el objetivo de llevar un control de cambios entorno a la seguridad, y que haya una revisión oportuna de estas modificaciones para evitar dejar un agujero de seguridad que posteriormente pueda explotarse.

Referencias bibliográficas

CIS – Controles (2019) Controles de Seguridad y privacidad en TI para organizaciones V7.1 Obtenido en: https://www.cisecurity.org/controls/

Estándar PCI-DSS (2018) Normas de seguridad de datos – Requisitos y procedimientos de evaluación de seguridad V 3.2.1 Obtenido en: https://www.pcisecuritystandards.org/

Nist SP 800 – 53 (2020) Controles de seguridad y privacidad para Organizaciones y sistemas de información Obtenido en: https://csrc.nist.gov/publications/detail/sp/800- 53/rev-5/final

Joshua M. Franklin (2020) Relación entre controles CIS e ISO 27001 Obtenido en: https://www.cisecurity.org/white-papers/cis-controls-and-sub-controls-mapping-to-iso-27001/.