Por: Roberto Lemaître Picado

Email: rolemaitre@abogados.or.cr

Ingeniería Social aplicando técnicas de Moving Target por medio de ataque de phishing vía correo electrónico.

Resumen: Cada día son más comunes los ataques informáticos basados en la ingeniería social. Estos ataques aprovechan la confianza de los usuarios para tener acceso a información confidencial. Entre ellos, se destaca el phishing, el cual consiste en obtener información confidencial utilizando la ingeniería social mediante el envío de mensajes fraudulentos para engañar a la víctima y forzarla a tomar una decisión rápidamente. Debido a su peligrosidad, esta investigación buscó realizar un ataque de ingeniería social por medio phishing de correo electrónico de manera tradicional (sin diversificar); y otro ataque con diversidad, con el fin de determinar la efectividad de cada uno y cuál le genera más confianza al grupo de personas estudiadas de una institución pública. Además, se pretendió crear conciencia digital para que se conozca este tipo de ataque y los riesgos que implica, de esta forma se mejorará la ciberseguridad de la institución.

Palabras Claves: Ciberseguridad, inteligencia artificial, amenaza, ataques, ciber delincuentes.

Abstract: Every day, computer attacks based on social engineering are more common. These attacks take advantage of users’ trust to access confidential information. Among them, phishing stands out, which consists of obtaining confidential information using social engineering by sending fraudulent messages to deceive the victim and force her to make a decision quickly. Due to its dangerous nature, this investigation sought to carry out a social engineering attack by means of email phishing in the traditional way (without diversifying); and another attack with diversity, in order to determine the effectiveness of each and which generates more confidence in the group of people studied in a public institution. In addition, it was intended to create digital awareness so that this type of attack and the risks involved are known, thus improving the institution’s cybersecurity.

Desarrollo: Lo frecuente, en este tipo de ejercicios, es realizar defensas o ataques entre máquinas, pero al final, el eslabón más débil de la seguridad y ciberseguridad es la persona. En ese sentido, resulta de mucho interés estudiar el fenómeno de ataques con diversidad versus los tradicionales, en materia de ingeniería social, y específicamente, en temas de ataques con phishing vía correo electrónico, pues este es, actualmente, uno de los riesgos que más genera efectividad al cibercrimen. Al respecto, las estadísticas del primer trimestre de 2016 de

Kaspersky señalan que: “Los correos electrónicos maliciosos han crecido significativamente en los últimos meses, según estadísticas de Kaspersky, los productos de la empresa de seguridad han detenido casi 23 millones de intentos de infección a sus usuarios a través de correos con archivos maliciosos adjuntos, esta cifra ha sido únicamente en el mes de marzo de 2016, justo el doble de lo reportado en febrero de este mismo año, lo que indica que a los cibercriminales les sale muy rentable y seguramente esta cifra aumente.” [1]

Resulta importante para comprender el desarrollo de la investigación debemos vislumbrar dos conceptos importantes:

- La Ingeniería Social, es el acto de manipular a una persona a través de técnicas psicológicas y habilidades sociales para cumplir metas específicas. Estas contemplan entre otras cosas: la obtención de información, el acceso a un sistema o la ejecución de una actividad más elaborada (como el robo de un activo), pudiendo ser o no del interés de la persona objetivo.[2]

- El Phishing, consiste en el envío de mensajes (anzuelos) a una o varias personas, recurriendo a la suplantación de la identidad de una empresa o entidad pública con el objetivo de persuadir a la futura víctima para revelar sus datos personales o financieros que involucran nombres de usuario y contraseñas. Una vez obtenida esta información es utilizada con fines maliciosos para realizar acciones como transferencias de fondos a cuentas bancarias y compras con tarjetas de crédito entre otras acciones delictivas que afectan económicamente a la víctima.[3]

Asimismo, el ataque real se realizó en una institución del sector público, con el fin de generar conciencia sobre el riesgo del phishing y desarrollar una mejor cultura digital ante este tipo de acciones en el Estado

El trabajo buscó responder y aportar de manera introductoria a la investigación de campo realizada con base en el siguiente problema: “¿qué tipo de ataque de phishing por medio de correo electrónico es más efectivo: con diversidad o sin diversidad en una institución del estado costarricense?”

Asimismo, se esperó determinar cuál ataque de phishing por correo electrónico fue más efectivo, si el realizado con diversidad o el efectuado sin diversidad y poder identificar la efectividad del ataque de phishing en una institución del estado costarricense.

La solución aplicada consistió en elaborar un ataque de diversidad por medio de la técnica de phishing, utilizando el medio tecnológico del correo electrónico, aprovechando ingeniería social para pedir información del usuario. La institución donde se realizó el ejercicio de ataque fue del sector público; la cual cuenta con cincuenta y cuatro funcionarios. Cada uno de ellos tiene asignado un correo electrónico institucional con la siguiente estructura: nombre.apellido@institucion.go.cr, el cual es un dominio contratado a la empresa Google por medio del servicio gmail. Veinte funcionarios fueron tomados como muestra, a ellos se les solicitó el consentimiento para participar en el proyecto. Los veinte funcionarios notificados se dividieron en dos grupos; al primer grupo de diez de ellos se le envió un ataque normal, sin diversificar; y al segundo grupo de diez personas se le envió un ataque diversificado.

De manera precisa, a los primeros diez se les envió el ataque normal de phishing sin diversificar en tres ocasiones. El ataque se efectuó de la siguiente forma: se envió en el primer ataque un correo a cada persona seleccionada. Se esperó dos días para enviar una segunda “ola” de ataque, en la cual se enviaron dos correos electrónicos; posteriormente se esperó tres días más para realizar la tercera “ola” de ataque. En esta última se enviaron tres correos electrónicos. En el caso del ataque diversificado se varió ligeramente su contenido (se diversificó); de igual forma se envió el correo electrónico en la misma cantidad y secuencia de días y también se personalizó con el nombre de la persona. La idea fue que el contenido del correo solicitara una respuesta al mismo, de esta forma, el hecho de responder el correo convertía el ataque en exitoso, independientemente de si respondía lo solicitado o no. A todos los funcionarios se les solicitó el consentimiento informado para participar en el ejercicio.

Cada correo de respuesta de cada “ola” de ataque se contabilizó para generar una estadística de cada ataque, con diversidad y sin diversidad, y determinar el éxito de cada uno. De esta forma, se comparó el éxito del ataque de diversidad versus el no diversificado. En el caso del diversificado, el correo de phishing varió ligeramente en los párrafos que lo conforman. El contenido del mensaje se estructuró de la siguiente forma:

- Logo: se creó un logo relacionado con la temática de la institución.

- Tema del correo: cambios en la política de seguridad de la entidad.

- Contenido: se crearon varios párrafos referidos al tema del cambio de la política de la seguridad de la entidad, haciendo que variara cada correo en pequeños detalles.

Párrafos de contenido del mensaje:

Estimados funcionarios y funcionarias de XXXX:

Párrafo versión 1: “Por este medio deseamos informales que en pro de mejorar la seguridad tecnológica de nuestra institución estamos recabando datos de cada funcionario por lo que agradecemos nos responda con la siguiente información:”

Párrafo versión 2: “Las Políticas de Seguridad de la Información son aplicables para todos los aspectos administrativos y de control que deben cumplir todos los funcionarios que trabajan para la institución, por lo que es obligatorio brindarnos la siguiente información:”

Párrafo versión 3: “El XXXX identifica la información como un componente indispensable en la conducción y consecución de los objetivos definidos por la estrategia de la entidad, razón por la cual es necesario que la institución establezca un marco en el cual se asegure que la información es protegida de una manera adecuada independientemente de la forma en la que esta sea manejada, procesada, transportada o almacenada, es por esta razón que le solicitamos la siguiente información:”

Párrafo estándar para ataque sin diversidad: “Es necesario que nos envíe, vía correo electrónico, los siguientes datos para verificar y cumplir aspectos relacionados con las Políticas de Seguridad de la Información de la Institución:”

- Nombre Completo: ________________________

- Cédula: _________________________________

- Tipo de computadora: Laptop____ PC____

- Sistema Operativo: Windows 7___ Windows 8__ Windows 10__ Mac___

Agradecemos de antemano su ayuda y colaboración para mejorar nuestra institución

Gracias

Nombre Persona a Cargo del Soporte

Logo

Unidad de Servicios Tecnológicos

Teléfono

El envío de los correos se realizó por medio de un correo falso, creado en gmail, el cual se denominó serviciostecnologicos@xxxx.com. Luego de creado se utilizó la herramienta SET para el envío. Al abrir la herramienta SET se escogió la función Social-Engineering Attacks; dentro de este menú se escogió la opción Mass Mailer Attack. Ahí aparecieron dos tipos de opciones de envío, la primera indicó que se enviaría un email a una sola persona, y la segunda, que se enviaría un correo a diferentes personas. Para este proyecto, se escogió la segunda opción.

En esta etapa se había creado un archivo .txt con la lista de correos a los que se les envió el ataque. Las direcciones electrónicas de los funcionarios son conocidas por el investigador. Luego, se seleccionó el fichero de texto .txt donde estaban los emails para enviar el correo; seguidamente se indicó si el correo del remitente es de gmail o no, en este caso sí se utilizó el correo creado de gmail. Posteriormente, se solicitó indicar si el mensaje era de importancia o no, aquí se señaló la opción de alta prioridad; en Asunto se anotó: Urgente Política de Seguridad de la Información XXXX. También, se seleccionó el formato del correo, en este caso se utilizó Html; se presiona Ctrl + C y se envía.

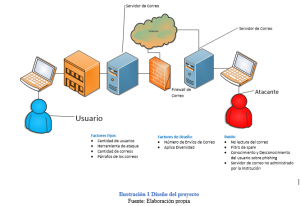

Las defensas con que contaba la institución podemos establecerlas de la siguiente forma:

Defensa Técnica:

- El filtrado que puede realizar el correo de dominio de la institución. El correo institucional lo provee la empresa Gmail, por lo que presenta un filtrado de correo SPAM o sospechoso,

- Spam y correos sospechosos: Gmail cuenta con un sistema automatizado que ayuda a detectar spam y mensajes sospechosos a través de la identificación de virus, la localización de patrones en los mensajes y el análisis de lo que los usuarios de Gmail como tú suelen marcar como spam.[1] Esto podía generar que el correo no ingresara a la bandeja de entrada de los usuarios

Defensa Humana:

El usuario puede determinar que el correo no es oficial, depende de si ha recibido o no información para sospechar de este tipo de correos, o del hecho de no acostumbrar a brindar información por estos medios. Este aspecto podía generar que no se contestara a los correos.

Para el caso de las variables de respuesta, estas fueron:

- Nombre: respuesta del correo por persona.

- Descripción: respuesta por usuario de cada ataque de phishing enviado, con diversidad y sin diversidad, independientemente de si se brindó la información solicitada por parte del usuario. Se creó una tabla para comparar respuestas de usuario en cada “ola” de ataque.

- Unidades (si tiene): respuesta por persona, 0 para no respondió, 1 para sí.

Los factores de diseño fueron:

- Nombre: Número de envíos

- Descripción: Cantidad de correos enviados por cada ataque, tanto del phishing tradicional como diversificado.

- Unidades: número de correos por ataque.

- Niveles y justificación: Se envió un correo diversificado y sin diversificar en el primer nivel de ataque. En el segundo nivel se esperó dos días para enviar una segunda “ola” de ataque, en la cual se enviaron dos correos con el contenido de correo diversificado y el mismo correo sin diversificar. En el tercer nivel se esperaron tres días para realizar la tercera “ola” de ataque con el contenido del correo diversificado; en esta última se enviaron tres correos y la misma cantidad sin diversificar.

Se comparó cada nivel de ataque de diversidad y la respuesta de cada persona versus el ataque sin diversidad y la respuesta de cada persona, según el grupo atacado.

- Nombre: Aplica diversidad.

- Descripción: Variantes del correo de ataque con cada párrafo ligeramente distinto para cada usuario enviado con ataque diversidad.

- Unidades: No aplica.

d. Niveles y justificación: Se crearon tres niveles. Cada uno tuvo un párrafo distinto con un sentido diferente de solicitud: uno en tono amistoso, otro a manera de orden, y otro neutral. Así se podría comparar más adelante con el ataque sin diversidad.

Se desarrolló el siguiente factor fijo: Cantidad de usuarios: La cantidad de usuarios a quienes se les envió el correo de phishing fue la misma durante todo el proceso, y fue un grupo “cautivo” de la institución. Herramienta técnica SET (Social-Engineering Toolkit)[1]

Se utilizó la herramienta SET (Social-Engineering Toolkit), SET es una suite dedicada a la ingeniería social, permite automatizar tareas que van desde el envío de SMS (mensajes de texto) falsos, con los que podemos suplantar el número telefónico que envía el mensaje, a clonar cualquier página web y poner en marcha un servidor para hacer phishing.

El kit de herramientas SET está especialmente diseñado para realizar ataques avanzados contra el elemento humano. Es uno de los equipos estándar para las auditorías de seguridad.

Cantidad de correos: Se envió un correo en la primera “ola” de ataque junto al párrafo 1, luego de dos días, en la segunda “ola” de ataque dos correos con el párrafo 2 y luego de tres días tres correos de ataque con el párrafo 3.

Párrafos de los correos: Se envió cada “ola” de correos con un tipo de párrafo distinto. Para el ataque diversificado cada uno respondió a un conjunto de usuarios específicos; y para el ataque sin diversidad se creó un párrafo estándar de ataque phishing.

Factores de ruido: En el caso de los factores de ruido consideré los siguientes:

- La posibilidad de que simplemente las personas no leyeran el correo por las diferentes labores que realizan, no le prestaran importancia y, en consecuencia, no respondieran el correo.

- Filtro del correo el cual enviara el correo de phishing a SPAM. A pesar de ser un factor de defensa, es un factor de ruido también, pues al provocar que los correos no sean leídos por el usuario, ni siquiera existe la oportunidad de responder el

- El conocimiento o desconocimiento que tenga el usuario sobre temas de seguridad relacionados con phishing.

- El servidor de correos, el cual no es administrado por la institución, es contratado a la empresa Gmail.

- El solicitar el consentimiento informado, lo cual ponía en alerta a la población estudiada, podría esperar ser atacada.

Metodología del ataque: El proceso desarrollado se describe a continuación:

- Se elaboraron los correos electrónicos para phishing con base en el contexto de la institución.

- Se creó un correo falso, muy parecido al formato institucional, para enviar los correos de phishing.

- Se obtuvo la lista de correos de la institución de las personas seleccionadas.

- Se creó un archivo de extensión .txt con la cantidad de emails que se deseaba enviar.

- Se ejecutó SET, Set console, en el cual se siguió el proceso para el envío de este tipo de ataque.

- Se seleccionó la opción para enviar muchas direcciones, se solicitó la ruta en la cual se tiene el .txt con los correos.

- Se solicitó la cuenta de correo electrónico para que enviara los correos electrónicos masivos, se realizó con la cuenta falsa.

- Se seleccionó, en la herramienta de SET, el ataque masivo vía correo electrónico, el envío de correo masivo y adjunto del dato tipo File format.

- Se verificaron los datos generados, los cuales fueron ofrecidos por los usuarios que cayeron en el phishing en las cuentas de registro de usuarios.

- Recolección de los datos. Se llevó a cabo una estadística digital de respuestas a los correos por cada “ola” de ataque, para lo cual se utilizaron tablas.

- Análisis de resultados. Se estudiaron las cantidades de respuestas realizadas por cada “ola” para describir lo exitoso, o no, de cada ataque y de cada variante del correo.

- Presentación de resultados.

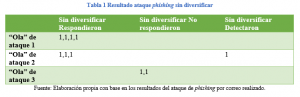

El resultado fue muy interesante para los fines de la investigación, y, por otro lado, muy alarmante para el contexto de la institución. En las tablas 1 y 2, se observan los resultados de cada “ola” de ataque por cada ataque diversificado y sin diversificar.

En el caso de los ataques sin diversificación, estos presentaron una respuesta alta, tanto en la primera “ola” de ataque, como en la segunda, lo que representó la respuesta más positiva del ataque. Es importante indicar que, ejecutadas las tres olas de ataque, solamente dos personas no respondieron el correo de phishing sin diversificar. Además, es interesante mencionar que una persona detectó el ataque.

Para el caso de los ataques con diversificación, se refleja una menor respuesta por parte de los usuarios. En comparación con el ataque no diversificado, en la primera “ola” solamente respondieron tres personas. De igual forma, es importante indicar que en la categoría de “no respondieron” en el ataque diversificado se refleja que, realizadas las tres “olas” de ataque, los usuarios seguían sin responder. Además, un dato significativo es que en este tipo de ataque se detectó mucho más que el correo era un intento de phishing (tres personas lo detectaron); mientas que en el ataque sin diversificar solamente una persona lo detectó. En comparación, fue más efectivo el ataque sin diversificar que el ataque diversificado

De manera general, los resultados, señalan que, de los veinte participantes del ataque, diez personas sí respondieron el ataque, seis no respondieron y cuatro detectaron el ataque falso. Esto demuestra que existió un 50% de respuesta positiva, lo cual es un dato preocupante y una cifra muy alta para una institución en la que todos sus funcionarios son profesionales muchos relacionados día a día con temas tecnológicos.

Asimismo, en términos generales, los usuarios que respondieron el correo brindaron la siguiente información de índole privada de cada equipo que las personas utilizaban. En este sentido, logré determinar que Windows 7 y Windows 10 son los más utilizados. El aporte de este dato es peligroso pues, eventualmente, podría prepararse un ataque con esta información. Una estrategia de ataque consideraría este tipo de dispositivo como el predominante en la institución.

También, se puede apreciar que la mayor cantidad de equipos utilizados en la Institución son computadoras portátiles, con base en la información brindada por las personas que cayeron en el phishing. Este dato también brinda información inicial para que un atacante planee su estrategia a seguir.

Así mismo, en la primera “ola” de ataque se dio mayor contestación; mientras que en ninguna de las otras dos “olas” de ataque hubo respuestas. Esto significa que la insistencia de respuesta no produjo cambios en quienes no habían respondido en la primera “ola”, pues en ninguno de los dos tipos de ataque restantes hubo respuestas; más bien, la cantidad de correos enviados podría influir con la detección del correo de phishing. Lo anterior se deduce porque en cada “ola” alguna persona detectó el ataque. Por otro lado, se detectó más el caso del correo de ataque con diversidad que el correo sin diversidad, lo cual resulta un dato interesante.

Del experimento pude concluir que el ataque sin diversificación fue más efectivo; además, el resultado refleja un alto desconocimiento de medidas de ciberseguridad para detectar phishing por parte de los funcionarios. Esto último preocupa pues los funcionarios, a pesar de ser todos profesionales, presentaron un nivel de respuesta muy alto (el 50% respondió). A raíz de esta situación, se buscó generar conciencia del tema, brindando información al respecto a cada empleado para que tomara las precauciones del caso y evitar futuros hechos de este tipo cuando realmente un cibercriminal actúe.

Conclusiones

De acuerdo con lo investigado, se concluye que el factor humano sigue siendo el eslabón más débil, ¿de qué sirven todas las medidas técnicas de protección si al final el usuario brinda la información sensible o privada? lo cual hace necesario que las empresa e instituciones trabajen el tema de cultura digital, pues se evidenció que el personal no está preparado para acciones de ciberdelincuencia, y es muy probable que muchas instituciones del estado se encuentren bajo la misma situación o estén vulneradas sin haberse percatado.

Es necesario desarrollar una cultura de seguridad de la información, tener un plan de recuperación de desastres y un plan de respuestas a incidentes; el pensar que nunca les va a pasar algo no es una buena idea, por lo que deben buscar protegerse. La ingeniería social, y en específico el phishing, en muchos de sus variantes, pueden evitarse creando una cultura personal de concienciación, pero es necesario que la seguridad de la información y la ciberseguridad sean considerados un tema medular.

Referencias bibliográficas

Hadnagy, C. (2011). Ingeniería Social el arte del hacking personal. Madrid, España. Ediciones Anaya Multimedia

Instituto Nacional de Ciberseguridad de España (INCIBE). Kit de concienciación, https://www.incibe.es/empresas/Kit_de_concienciacion/

Gutierrez, H.; De la Vara, R. (2008). Análisis y Diseño de Experimentos. México. Mcgraw-Hill Interamericana

De Luz. S. (mayo 2016). Aumenta el spam malicioso en el primer trimestre del 2016 según el informe de Kaspersky. Redes Zone http://www.redeszone.net/2016/05/29/aumenta-spam-malicioso-primer-trimestre-del-2016-segun-informe-kaspersky/

Sandoval, E. Ingeniería Social: Corrompiendo la mente humana. Revista Seguridad UNAM 10 http://revista.seguridad.unam.mx/numero-10/ingenier%C3%AD-social-corrompiendo-la-mente-humana

Padilla, Miriam. Pescando Información Phishing. Revista de Seguridad UNAM 02 http://revista.seguridad.unam.mx/numero-02/pescando-informaci%C3%B3n-phishing

Lozano, A. (2009). Análisis teórico-experimental de técnicas y herramientas de phishing y delitos electrónicos http://e-archivo.uc3m.es/bitstream/handle/10016/5819/PFC_Abel_Lozano_Prieto.pdf?sequence=1&isAllowed=y

Jiménez,M. Introducción a Social-Engineering Toolkit (SET). Hack Players http://www.hackplayers.com/2012/10/social-engineering-toolkit-set.html