Por: Armando Monzón Escobar

Email: Armandomon.zone@gmail.com

Aplicabilidad de dominios y controles de Ciberseguridad en ciudades inteligentes.

Resumen: La ciencia formal en ciberseguridad se ha expandido no solo a aspectos técnicos sino más bien estratégicos, y es que las empresas buscan basarse en metodologías para aplicarlas dentro de sus procesos internos, consecuentemente a esto ahora las políticas referentes a tecnologías de la información ya no son estáticas (seguridad de la información, seguridad informática y ciberseguridad), porque también estamos conscientes de su aplicabilidad en cada ámbito de las TICs, por esto es necesaria la protección de todas las zonas dentro de las plataformas digitales y las que se expanden hasta los servicios que están en la nube. Quizá la parte más compleja de la aplicabilidad de los dominios y/o controles de la ciberseguridad es que pueden variar entre metodologías o buenas prácticas porque dependerá del seleccionado o podrá ser válido tomar controles de varios marcos de referencia para generar nuestra propia metodología interna, claro está que el tamaño de la organización y/o el nivel de madurez que estas tengan para adoptarlas parcial o totalmente será factor importante para una aplicabilidad real de todo este procesos. Empresas multinacionales basan su protección empresarial en marcos disponibles como la familia de la ISO/IEC 27001:2013, COBIT, las directrices de COSO o NIST SP 800-53, CIS, CARTA, la Cadena de la Progresión de la Amenaza, la Evaluación Continua del Riesgo Tecnológico por solo nombrar algunos, hasta su evaluación con el Modelo de Madurez de Capacidades de Ciberseguridad y el Ciclo de Deming como complemento, pero cada uno de estos con un objetivo específico, ya que sabemos que al hablar de marcos sobre ciberseguridad se expanden a cada una de las áreas tecnológicas dentro de la organización. Con lo indicado anteriormente el conjunto de acciones que la organización tomará como base para la aplicabilidad de dominios y controles deberán ser priorizados y analizados para determinar su efectividad y con ello mejorar el nivel de ciberseguridad basado en la misión y visión de la organización a corto, mediano y largo plazo.

Palabras Claves: ciberseguridad, marcos, controles, madurez, amenazas.

Abstract: The formal science in cybersecurity has expanded not only to technical aspects but rather to strategic ones, and it is that companies seek to base themselves on methodologies to apply them within their internal processes, consequently to this now the policies restraints to information technologies no longer are static (information security, computer security and cybersecurity), because we are also aware of their applicability in each area of ICTs, for this reason it is necessary to protect all areas within digital platforms and those that extend to the services that are in the cloud. Perhaps the most complex part of the applicability of cybersecurity domains and / or controls is that they may vary between methodologies or good practices because it will depend on the selected one or it may be valid to take controls from various frames of reference to generate our own internal methodology. It is clear that the size of the organization and / or the level of maturity that they have to adopt them partially or totally will be an important factor for a real applicability of this entire process.

Many of the multinational companies base their business protection on available frameworks such as the ISO / IEC 27001: 2013 family, COBIT, COSO guidelines or NIST SP 800-53, CIS, CARTA, Chain of Threat Progression, the Continuous Evaluation of Technological Risk to name a few, until its evaluation with the Cybersecurity Capabilities Maturity Model and the Deming Cycle as a complement, but each of these with a specific objective, since we know that when talking about frameworks on cybersecurity expand to each of the technological areas within the organization.

With the aforementioned, the set of actions that the organization will take as a basis for the applicability of domains and controls should be prioritized and analyzed to determine their effectiveness and thereby improve the level of cybersecurity based on the mission and vision of the organization in the short term, medium and long term.

Introducción

Las estrategias corporativas se deben de basar en marcos que ayuden a conocer el estado actual, análisis de brecha, la hoja de ruta y aplicabilidad de las políticas, procedimientos y procesos internos. Para iniciar con alguna metodología podemos tomar cualquier de los marcos disponibles – y es que esto para muchas empresas con grados de madurez alto, fueron aplicados años atrás, para otras no lleva más de algunos meses, para otras están en proceso de análisis y algunas más que están aún planeando realizar estas actividad- por ello estar cociente de estos aspectos dentro de la empresa es relevante.

Si deseamos la aplicabilidad de controles lo deseado seria conocer el estado actual de la organización en materia de ciberseguridad, es por ello por lo que podemos basarnos en controles básicos, controles fundacionales hasta llegar a los controles organizaciones que aportaran bases sólidas a la organización para aumentar su capacidad de control de riesgos tanto interno como externos.

Los controles básicos van desde conocer el inventario de los dispositivos, software, hardware autorizados y no autorizados, el control de privilegios administrativos, la configuración seguridad de todos los dispositivos de hardware (dispositivos móviles, computadoras, portátiles, estaciones de trabajo hasta servidores) y software, hasta llegar a un mantenimiento, monitoreo y análisis de bitácoras para temas de auditoría interna, se resalta que estos controles básicos son importantes para determinar el estado actual en la organización.

Los controles fundacionales están en un nivel medio ya que se toman aspectos como, la protección del correo electrónico y navegación web, la defensa contra programas de código malicioso con antivirus o XDR, la limitación y control de puertos de red, protocolos y servicios con ayuda de plataformas NAC, la capacidad de recuperación de datos, la configuración segura de los equipos de red, tales como firewall, enrutadores, etc., el aumento en la defensa de las zonas disponibles dentro de la organización, la protección de datos, el control de acceso físico y lógico, los controles de acceso inalámbrico hasta llegar al monitoreo y control de cuentas, observamos que el nivel de exigencia para estos controles son mayores y acá es donde reside el tema de determinar el nivel de madurez de las organización para cumplir con cada uno de ellos.

Los controles organizacionales van orientados a implementar un programa de concienciación y capacitación en seguridad de datos, ciberseguridad entre otras, la seguridad del software de aplicación, la respuesta y gestión de incidentes, las bases para una continuidad del negocio hasta llegar a pruebas de penetración controladas.

Se recalca que solo se estiman algunos de los controles que se pueden utilizar, pero esto dependerá de la organización para adoptarlos e implementarlos, en muchos casos solamente es necesario la actualización de sus políticas, procedimientos y/o procesos para la mejora continua de estos.

Con lo anterior se puede planificar una presentación ante la alta gerencia sobre el estudio o proyectos que enmarcaran los pasos a detalle para lograr una gestión en ciberseguridad real, tomando de base que este proceso debe de ser de acuerdo con los procesos internos de la organización para realizar el análisis de brecha, la hora de ruta y aplicabilidad de los procedimientos.

Desarrollo

Para el Oficial de Seguridad de la Información planificar la estrategia para la gestión de los riesgos vinculados que los activos de información dentro de la organización es todo un desafío, ya que representa una planificación real de todas las acciones de protección en serán utilizadas en un futuro y que, a su vez, se tengan actualizadas y verificadas para poder monitorizarse a lo largo de ciclo de vida. Sin embargo, por la disponibilidad de varios marcos, el CISO deberá aprovechar lo mejor de cada uno de estos o en el mejor de los casos solo seleccionar uno específico para cumplir con lo que este requiere y poder establecer una línea de trabajo (hoja de ruta) consistente y práctica para abordar los riesgos de ciberseguridad dentro de la organización.

Los grupos de implementación de los controles de CIS (Center for Internet Security) (Center for Internet Security, 2021) son un conjunto prescriptivo y prioritario de mejores prácticas en seguridad cibernética y acciones defensivas que pueden ayudar a prevenir los ataques más peligrosos y de mayor alcance, y apoyar el cumplimiento en ya que en la actualidad existen múltiples marcos, adicional a los controles básicos, fundamentales y organizaciones también se priorizan los Grupos de implementación (IG) ya que se toman aspectos sobre el perfil de riesgo y de los recursos que se dispongan.

El grupo de controles de Implementación 1 (IG1) están basados en que las organizaciones con recursos limitados, en las que la sensibilidad de los datos es baja, tendrán que aplicar los Sub-Controles que típicamente entran en la categoría IG1. El grupo de implementación 2 (IG2) define que las organizaciones cuentan con recursos moderados y un mayor riesgo de exposición por manejar activos y datos más sensibles e importantes tendrán que implementar los controles de IG2 junto con los de IG1. Estos Sub-Controles se enfocan en ayudar a los equipos de seguridad a gestionar información sensible de clientes o empresas.

El grupo de implementación 3 (IG3) establece a las organizaciones maduras con recursos importantes y una alta exposición al riesgo para el manejo de activos y datos críticos necesitan implementar los Sub-Controles de la categoría IG3 junto con los de IG1 e IG2. Los Sub-Controles que ayudan a reducir el impacto de los ataques dirigidos de adversarios sofisticados normalmente entran en la categoría IG3.

Estableciendo un detalle de cada uno de estos controles CIS los básicos se definen en: Control 1: Inventario y control de activos de hardware, Control 2: Inventario y control de activos de software, Control 3: Gestión continua de vulnerabilidades, Control 4: Uso controlado de los privilegios administrativos, Control 5: Configuración segura para el hardware y el software de los dispositivos móviles, laptops, estaciones de trabajo y servidores y por ultimo Control 6: Mantenimiento, monitoreo, y análisis de logs de auditoría.

Ahora los controles Fundamentales se definen en: Control 7: Protección de correo electrónico y navegador web, Control 8: Defensas contra malware, Control 9: Limitación y control de puertos de red, protocolos y servicios, Control 10: Funciones de recuperación de datos, Control 11: Configuración segura para dispositivos de red, tales como firewalls, routers y switches, Control 12: Protección perimetral, Control 13: Protección de datos, Control 14: Control de acceso basado en la necesidad de saber, Control 15: Control de acceso inalámbrico y por último el Control 16: Monitoreo y control de cuentas. Como observamos el nivel de control va aumentando en estos controles fundamentales, es por ello que los niveles de madurez de las organizaciones van aumentando en complejidad, pero también en inversión de la alta gerencia para cada uno de controles.

Los controles Organizaciones a pesar de ser menos representan un aumento en el nivel de madurez tanto de la empresa en aspectos de gestión de ciberseguridad como del propio CISO (Escoteiros, 2021)para administrar todos los recursos tecnológicos dentro de la organización, dentro de estos tenemos el Control 17: Implementar un programa de concienciación y capacitación en seguridad integrado para identificar, desarrollar y capacitar a los colaborares dentro de la organización para aumentar su habilidades sobre riesgos tecnológicos, Control 18: Seguridad del software de aplicación, si bien la ciberseguridad es una capa adicional en temas de desarrollo, es importante también tomar en cuenta metodologías OWASP para minimizar el impacto de riesgos de explotación de vulnerabilidades, el Control 19: Respuesta y gestión de incidentes, con esto desarrollar e implementar un sistema de gestión de incidentes. Por último, el Control 20: Pruebas de penetración y ejercicios de equipo rojo (red team) para realizar pruebas controladas periódicamente para poder identificar vulnerabilidades o brechas dentro de la organización.

APLICAR CIS a un entorno de Ciudades Inteligentes

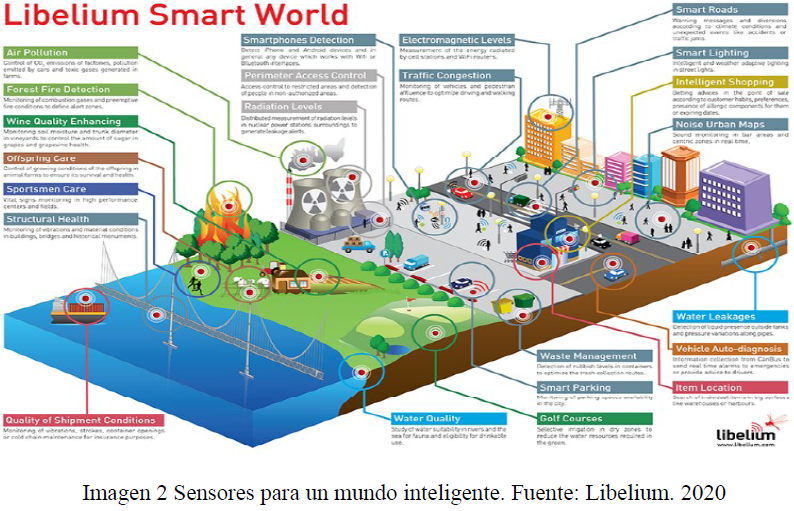

La ciberseguridad como se indicaba anteriormente es un aspecto que ha representado un desafío para las organizaciones y su interacción con los ecosistemas de las futuras ciudades inteligentes donde la infraestructura juega un papel importante en la interconectividad entre distintas plataformas tecnológicas que brindaran servicios a sus habitantes. No obstante, la misma disponibilidad de estas plataformas como conexión inalámbrica, servicios de monitoreo con cámaras ip, dispositivos IOT para monitorizar carga vehicular, cantidad de contaminación, saturación de oxígeno, humedad entre otros, hacen que la superficie de ataque sea cada vez más grande logrando en un determinado momento afectar todo el entorno tecnológico por no asegurar correctamente toda esta infraestructura.

Los ciber adversarios o ciber delincuentes buscaran causar daños a las infraestructuras para obtener un rescate de toda o parte de la infraestructura, es por ello que estos servicios se vuelven un objetivo para este tipo de ciber ataques y la adopción de marcos como CIS para minimizar el impacto que este represente.

Ya (Libelium, 2020) ha expuesto más de 50 sensores que podrían estar disponibles en una ciudad inteligente y aunque no se detallan los riesgos inherentes dentro de esto se puede observar que la superficie de ataque es lo bastante grande para tener distintos tipos de ataques.

La cantidad de vulnerabilidades de los sistemas (ZDNet, 2021), se ven desde 2 puntos de vista, la primera por desconocimiento de los técnicos sobre el aseguramiento de los equipos y la otra las propias de los sistemas (hardware/software), en este contexto las plataformas se enfrentan a vulnerabilidades humanas que se pueden materializarse en aspectos de ciber ataques por no tener un control sobre cada uno de estos dispositivos.

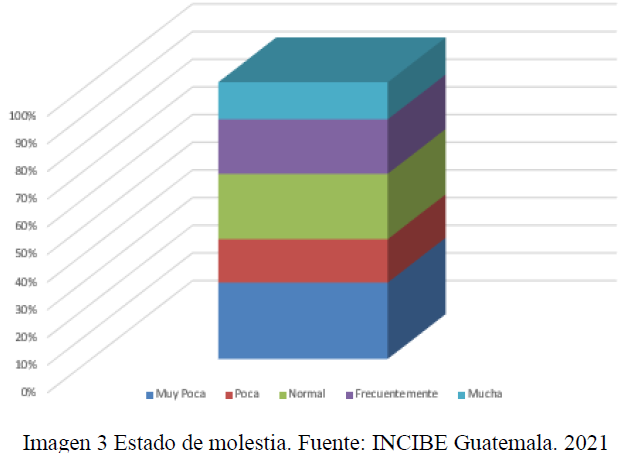

Ahora bien, la ciber inteligencia debe de verse desde varios puntos de vista para minimizar ataques como la estrategia, la técnica, la operacional y por último la táctica estos en el ámbito técnico, pero se olvida lo que se exponía anteriormente, y era básicamente la ciber inteligencia emocional que afecta a los responsables de asegurar las plataformas tecnológicas ya que se enfrentan a otros factores como estrés laboral, desgaste emocional, problemas personas, etc., y esto puede impactar en el aseguramiento de toda esta plataforma tecnológica de ciudades inteligentes.

Ya en un estudio realizado por ISACA Guatemala y el Instituto Nacional de Ciberseguridad de Guatemala (Incibe Guatemala, 2021) se demostraba que el aumento de carga laboral hace que los colaboradores muestren un estado de agotamiento mental, emocional y físico haciendo que se sientan molestos o enojados con sus compañeros de trabajo, con sus propias actividades laborales que se extienden hasta los clientes a cauda de la Covid-19 (CEPAL, 2021), es por este tipo de aspectos que la ciber inteligencia emocional también debe de jugar un papel importante en cómo realizar la conectividad segura de plataformas en las nuevas ciudades inteligentes. Todo este proceso no es solamente técnico sino más bien un conjunto de estrategias que aportaran madurez a la infraestructura.

Las tecnologías de la información pretenden que los sistemas sean estables y confiables pero una salud mental en los responsables de la seguridad de la información hará que todos estos estén configurados de la mejor forma y adaptados a las necesidades de las nuevas ciudades inteligentes.

Cada uno de los controles CIS deben de ir enfocados a analizar todo el entorno de una ciudad inteligente y lograr una transformación digital que aporte el empleo de las tecnologías de información y comunicaciones, la automatización y control en edificios, una planificación urbana eficiente, la posibilidad urbana en el transporte público sostenible, la gestión inteligente de residuos sólidos, open data entre otros. Es por ello que al conocer el entorno tecnológico, sus plataformas, sus versiones y posibles vulnerabilidades por estar expuestas a una gran cantidad de personas se tendrá mayor conocimiento de la exposición que se realiza y su nivel de riesgo.

Conclusión

La estructura tecnológica debe verse como una estrategia de principio a fin, donde todos los actores deben de proponer soluciones para tener la misma estable y cumplir con la disponibilidad, integridad y confidencialidad de la información que se procesa dentro de estas plataformas. Con esto, la adopción de procesos desde la identificación, la protección, la detección, la respuesta y por último la recuperación de todos los sistemas. Es lógico imaginar que solo se necesita el presupuesto para invertir en las ciudades inteligentes, pero esto debe de ir más allá, y es generar una planificación previa de todo el entorno tecnológico que se implementará y su crecimiento en “n” cantidad de años, ya que una vez implementada la infraestructura un crecimiento desmedido hará que se obvien procesos de seguridad y esto podría afectar a toda la plataforma inteligente de las nuevas ciudades.

Por el momento es importante conocer acerca de la situación actual de proyectos implementados y tener una postura de como minimizar un impacto catastrófico en toda la plataforma tecnológica para la protección de los activos digitales desde el hardware al software y conocer el nivel de responsabilidad si utilizamos plataformas SAAS, IAAS, PAAS, entre otras. (RedHat, Consultado 2020).

Referencias bibliográficas

Celebrating Abraham Wald’s Birth Centenary. (19 de Agosto de 2006). Obtenido de Taylor Francis Online:https://www.tandfonline.com/doi/abs/10.1081/SQA-120030191?scroll=top&needAccess=true&journalCode=lsqa20

Center for Internet Security. (Enero de 2021). Obtenido de https://www.cisecurity.org/controls/

CEPAL. (14 de Octubre de 2021). Obtenido de https://biblioguias.cepal.org/c.php?g=159524&p=7672119

Escoteiros. (22 de Junio de 2021). Obtenido de https://www.escoteiros.org/que-es-ciso-funciones/

Incibe Guatemala. (Julio de 2021). Obtenido de https://incibe.gt/investigaciones/

Libelium. (9 de septiembre de 2020). Obtenido de https://www.libelium.com/libeliumworld/top_50_iot_sensor_applications_ranking/

RedHat. (Consultado 2020). Obtenido de https://www.redhat.com/es/topics/cloud-computing/iaas-vs-paas-vs-saas

ZDNet. (12 de Abril de 2021). Obtenido de https://www.zdnet.com/article/these-new-vulnerabilities-millions-of-iot-devives-at-risk-so-patch-now/